lunes, 26 de agosto de 2019

Informática 54

Echando un vistazo a la Forensic FOCA

El análisis forense (cómputo forense), conocido en ocasiones como una ciencia, ha acaparado la atención de muchos profesionales en los últimos años, por desgraci. Digo por desgracia, porque normalmente cuando requerimos los servicios de un analista informático forense, son por motivos de instrusión en nuestros sistemas. Aunque normalmente asociamos el análisis forense como paso posterior a una irrupción ilegítima, esta ciencia también se puede aplicar a otro tipo de casos no criminales.

Enfocándonos un poco en el tema técnico, porque aquí hay mucha leña legal, diría que una de las actividades más importantes, si no la más importante de un analista forense es la crear una línea de tiempo con todos los eventos sucedidos entre el momento antes de la intrusión y el momento después de la misma. En uno de los libros clásicos Forensic Discovery de Dan Farmer y Wietse Venema, definen a esta línea como MACtimes. No tiene nada que ver con McDonald’s. El acrónimo viene de los 3 atributos de tiempo: mtime (modificación), atime (último acceso) y ctime (creación - Windows).

Aunque el análisis forense no sólo analiza el sistema de fichero, sino también la memoria, el tráfico de red, etc. Nosotros nos vamos a centrar en cierto tipo de ficheros, los ficheros ofimáticos más conocidos, que son los que nuestra Forensic FOCA es capaz de analizar.

La versión de esta FOCA es la 1.0 Full version. Los pasos de instalación casi como los de cualquier otro programa de Windows es muy sencillo. Aceptar -> Siguiente -> Siguinte -> Terminar. Más o menos :) Una vez que tenemos instalada la aplicación tenemos que registrarla y una vez hecho esto ya podemos empezar.

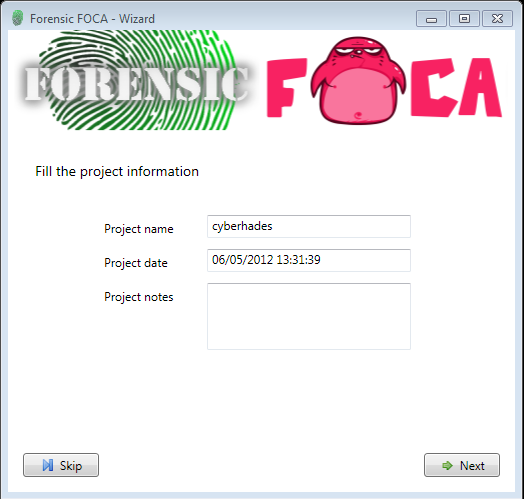

Lo primero que nos aparece es una ventana para crearnos un proyecto nuevo. Introducimos un nombre, por defecto la fecha es la actual y en notas de proyecto (Project notes) podemos añadir algún texto adicional si queremos.

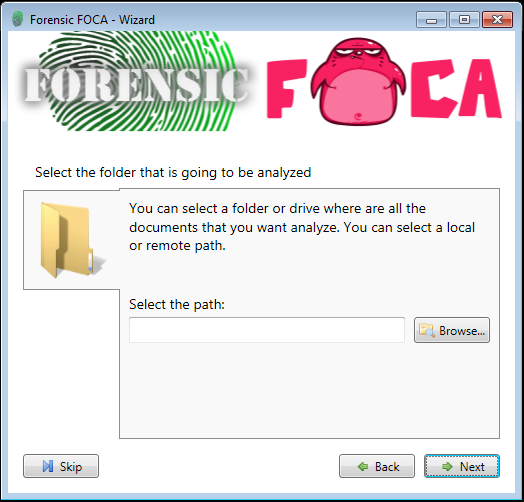

En la siguiente ventana seleccionamos la carpeta dónde se encuentran los ficheros que queremos analizar.

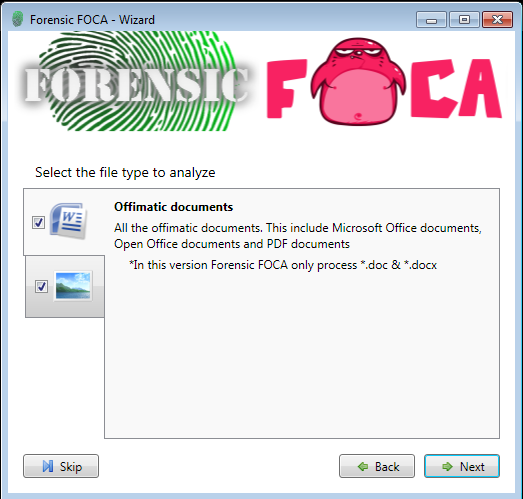

Next. Ventena dónde nos aparecen 2 opciones: analizar documentos ofimáticos (offimatic documents) y analizar ficheros imágenes (image files) cuyo formato tenga metadatos.

Aquí hacer un pequeño inciso. Según en la página web de la Forensic FOCA, ésta es capaz de analizar:

- Microsoft Office 2007 and later (.docx, .xlsx, .pptx, .ppsx)

- Microsoft Office 97 to 2003 (.doc, .xls, .ppt, .pps)

- OpenOffice (.odt, .ods, .odg, .odp, .sxw, .sxc, .sxi)

- PDF documents

- EXIF information in JPG

- WordPerfect (.wpd)

- SVG images

- InDesign documents (.indd)

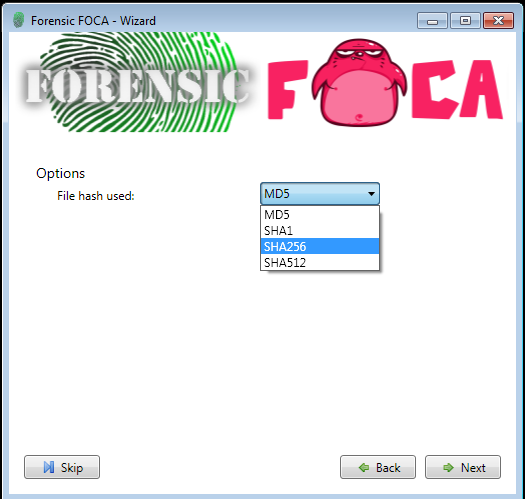

En la siguiente pantalla nos encontramos con que función hash queremos usar para identificar los ficheros.

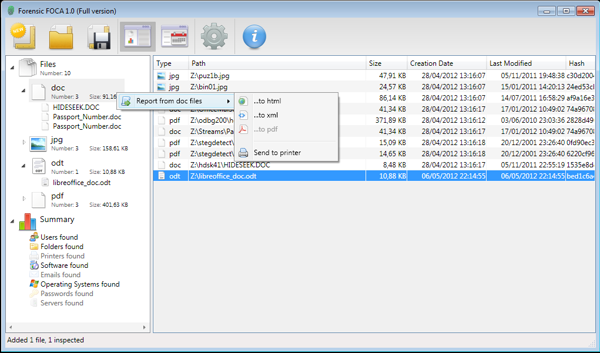

Luego nos pregunta si queremos que haga una búsqueda recursiva. Una vez hayamos terminado con el análisis de los ficheros, la FOCA nos mostrará en pantalla todos los ficheros analizados. Desde el árbol de directorio de la izquierda nos agrupa los ficheros por tipo (doc, jpg, etc). También tenemos una opción resume o Summary que nos ofrece cierta información extraída (además de las fechas) de los metadatos como son:

- Usuarios (Users)

- Carpetas (Folders)

- Impresoras (Printers)

- Software

- Direcciones de correo electrónico (Emails)

- Sistemas Operativos (Operating Systems)

- Contraseñas (Passwords)

- Servidores (Servers)

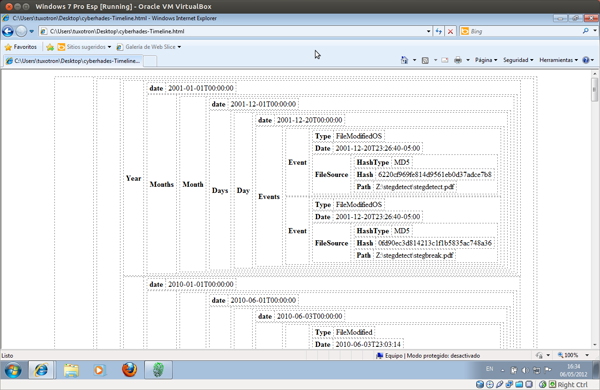

Aquí tenemos un ejemplo de un informe generado en HTML

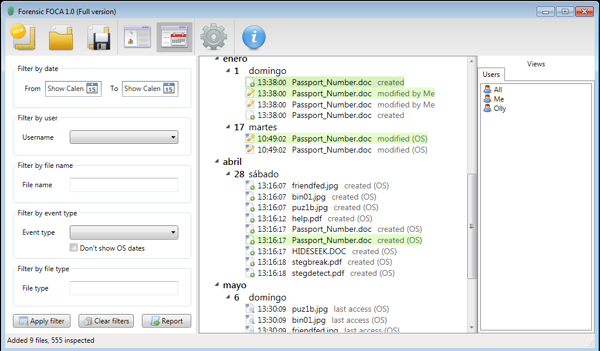

Para el final he dejado la pantalla más interesante de todas. La que nos muestra la línea de tiempo de la que os hablaba antes. Como podemos ver en la captura de pantalla, la línea de tiempo esta presentada en orden temporal, duh!. Nos muestra el nombre del fichero con fechas de creación, modificación y acceso. En la captura se pueden apreciar nombres repetidos de ficheros, la razón es que algunos ficheros los tenía repetidos en distintas carpetas.

Cuando se tiene una línea de tiempo corta no tenemos problemas para manejarla, pero cuando el análisis consta de cientos o miles de ficheros, los filtros que tenemos a la izquierda de la pantalla nos resultarán muy útiles. El poder filtrar en fechas es crucial, ya que como comentaba antes, normalmente un análisis forense se acota por el periodo en el que se produjo la intrusión. Luego también podemos filtrar por usuario, muy conveniente también si sabemos el usuario que se usó para entrar en el sistema y luego también podemos filtrar por nombre de ficheros y extensión, así como el tipo de evento.

Mi opinión personal es que para ser una versión 1.0 lo que hace lo hace bien y es muy simple de usar. Los informes son bastante mejorables y por supuesto esperamos el análisis de más ficheros, pero seguro que con el tiempo los chicos de Informatica64 nos deleitan con muchas más mejoras y funcionalidades.

NOTA: recuerda que si necesitas hacer un análisis forense real y con posibilidades de ir a los juzgados, no toques nada (a menos que estés apto para ello) y hazte con los servicios de profesionales. Si tocas algo, podrías invalidar cualquier prueba encontrada.

Por cierto la FOCA Lupita suena más españó que Forensic FOCA :)

sábado, 24 de agosto de 2019

Suscribirse a:

Comentarios (Atom)